Werbefrei,

für immer!

Firmware Update einer Fortigate Firewall

Extrem wichtig, speziell die Firewall immer auf einem aktuellen und auch unterstützten OS zu betreiben. Die Begriffe „OS“, „Firmware“ oder auch „FortiOS“ meinen im Kontext dieses Artikels übrigens immer das Gleiche. Um nun das Betriebssystem, die Firmware oder eben das FortiOS auf einer Firewall zu aktualisieren, muss man kein „Spezialist“ sein, dennoch ist es wichtig zu verstehen, was man hier tut. Dieser Beitrag bezieht sich auf den Update Vorgang ab der Firmware Version 7.0.0. Ältere FortiOS Versionen (6.2.x und 6.4.x) können speziell in der GUI abweichen, das Prinzip ist aber noch immer das Gleiche.

Zunächst sollte eine Fortigate immer über eine gültige Lizenz verfügen. Diese Lizenz erlaubt nicht nur den Zugriff auf die entsprechend aktuellste Firmware, sondern ermöglicht auch die Nutzung essentieller Features wie IPS/IDS, Antivirus, Webfilter, WAF, Application Control uvm. Übrigens benötigt eine Fortigate für SSL-VPN und auch IPSec Verbindungen KEINE Lizenz, also weder im Rahmen einer aktuellen Lizenzierung, noch nach Ablauf einer Lizenz. Allerdings ist eine Fortigate dann auch nur noch ein Packet Filter, ohne die Next Generation Firewall Features. Sollten die o.g. Features in Profilen und dann in Policies verwendet werden UND die Lizenz ablaufen, wird sämtlicher Traffic geblockt, wenn er eine dieser Policies matcht. Sollte man also die Verlängerung der Lizenz sträflicherweise „verpennt“ haben, bleibt nur die Notlösung, dass man alle Security Profile von einer Policy zu entfernen, bis entweder die Lizenz verlängert oder ein neues System, mit gültiger Lizenz beschafft und integriert wurde.

Ist diese Voraussetzung erfüllt, kann man eine Fortigate (übrigens ist es nahezu egal welches Modell und welche Größe) grundsätzlich auf zwei verschiedenen Wegen aktualisieren:

- Online, indem das System sich das Firmware Update direkt von Fortinet herunterlädt,

- Offline, indem man sich das Update aus dem Support Portal herunterlädt und vor dem Update manuell auf die Fortigate lädt.

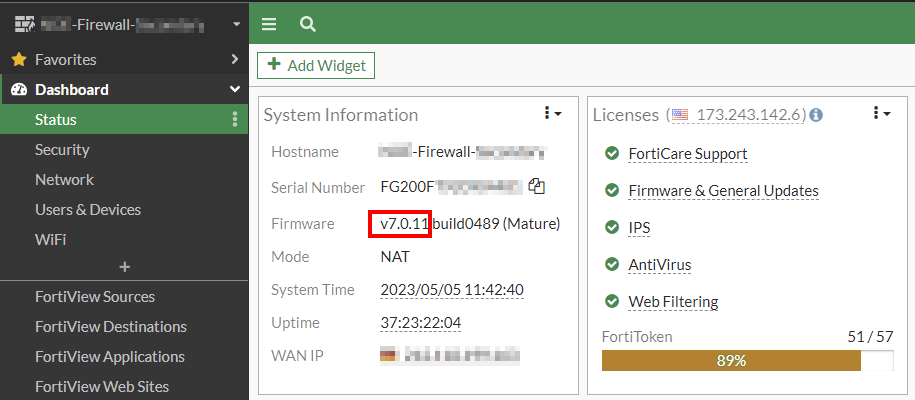

Ein Blick auf die Statusseite der Fortigate verrät bereits die Version des aktuell installierten FortiOS.

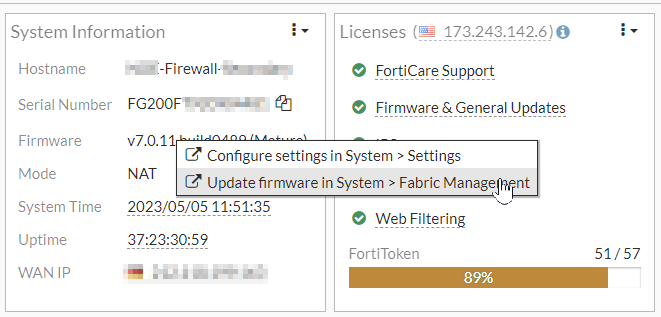

Klickt man nun im System Information Widget direkt auf die Firmware (FortiOS) Version, öffnet sich ein weiteres Menü, in welchem man direkt zur Update Seite wechselt.

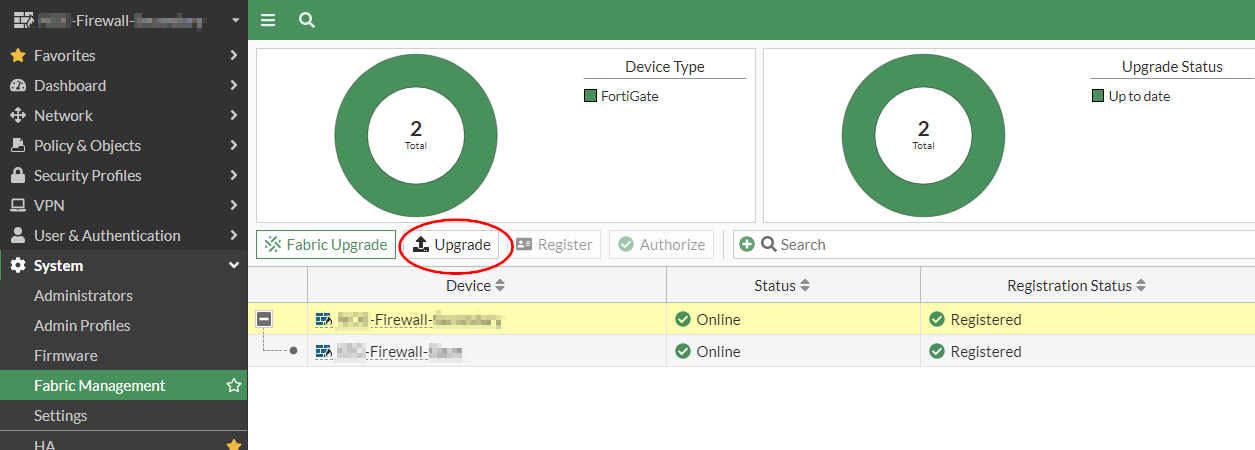

Auf der Fabric Management Seite wählt man nun die betreffende Fortigate aus (im Beispiel hier gehört noch ein weiteres System zur Security Fabric) und startet über den „Upgrade“ Button das Update. Mit diesem Klick wird das Upgrade (noch) NICHT direkt gestartet, es öffnet sich erstmal nur ein weiteres Auswahlfenster.

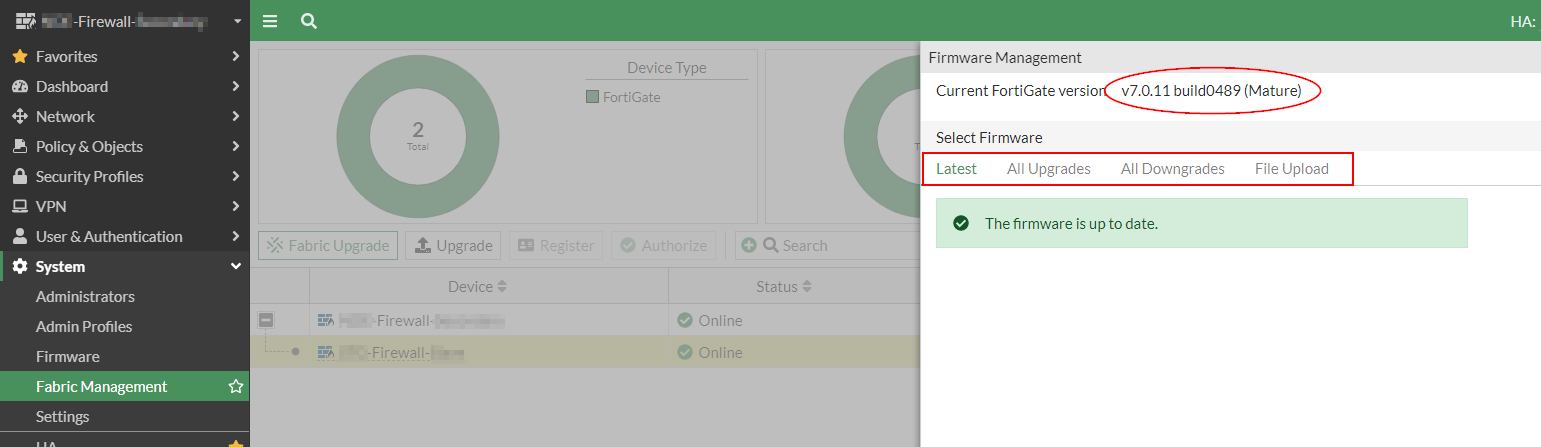

Hier hat man nun die Wahl, welche Version, man wie installieren möchte. Im Beispiel ist das System bereits auf dem aktuellsten Stand. Wäre dem nicht so, würde im unteren Bereich das aktuellste Upgrade gelistet und man könnte dies auswählen.

Hat man sich das Firmware update heruntergeladen, weil man ein Offline Upgrade durchführen möchte, wählt man diese Option und lädt das heruntergeladene *.out File manuell auf das System.

Der weitere Ablauf ist dann selbsterklärend. Das System bietet im nächsten Schritt an, die aktuelle Konfiguration zu sichern (EMPFOHLEN!) und schon kann es losgehen. Das Update dauert incl. Reboot Reboot selten länger als 10 Minuten, also wie immer in Geduld üben und anschließend die ordnungsgemäße Funktion aller Features testen.

Sonderfall Fortigate Cluster Update

Das Update eines Fortigate Clusters funktioniert exakt auf die gleiche Weise. In diesem Fall wird/werden immer zuerst der/die Secondary Member des Clusters aktualisiert und anschließend sofort neu gestartet. Erst wenn der/die Secondary Member wieder online ist/sind und das Cluster wieder im Sync ist, werden die TCP Sessions auf den Secondary Member „geschwenkt“ und der Primary Member aktualisiert. So ist mit einem Cluster ein nahezu unterbrechungsfreies Update, im laufenden Betrieb möglich. Bei Praxistests verlor das System max. 1 – 3 Pings während des Updates. DBA’s werden sich jetzt Sorgen um Ihre Verbindungen zwischen den Applikationsservern und Datenbankservern machen, wenn diese über eine entsprechende Datacenter Fortigate segmentiert sind und das auch völlig zurecht. Es gibt zwar einige Parameter, die Unterbrechungszeiten noch etwas zu reduzieren, nach meiner Erfahrung wird aber eine ODBC Verbindung den Update Vorgang NICHT unterbrechungsfrei überleben, was natürlichen einen manuellen Reconnect am Applikationsserver erforderlich macht. Insofern ist das Update entweder ebenfalls im Rahmen einer Server Downtime durchzuführen, oder aber das Design der Verbindungen APP <-> DB Server anders zu gestalten. Natürlich ist vor einem Update immer zu prüfen, ob sich das Cluster in einem ordnungsgemäßen Zustand befindet und alle Verbindungen tatsächlich redundant und online sind. Sollte das Cluster „Out of Sync“ sein, hilft vielleicht mein Troubleshooting Artikel etwas bei der Fehlersuche.