Falls man sich mal einen schnellen Überblick über ein „fremdes“ AD verschaffen muss…

Hier „quick and dirty“ ein paar hilfreiche PowerShell Befehle, die bei einer intensiveren Analyse natürlich noch wesentlich komplexer gestaltet werden können und auch müssen. Beispielhaft zudem ein paar Filter und deren Regeln zur Orientierung. Für einen ersten Endruck reichen die Abfragen im Regelfall aus. Um eine ganzheitliche, tiefere Analyse durchzuführen, setzt man dann im Regelfall Tools wie „Docusnap“ o.ä. ein.

Ich starte hierfür auf einem DC oder einem anderen Server, auf dem die RSAT-ADS Tools installiert sind, das „Active Directory-Modul für Windows PowerShell“.

Sollte das nicht installiert sein, installiert man das Modul über die Windows PowerShell fix mit folgendem Befehl nach:

Install-WindowsFeature -Name "RSAT-AD-PowerShell" -IncludeAllSubFeature

Anzahl Active Directory Benutzer:

(Get-ADUser).count

Anzahl deaktivierte Benutzer:

(Get-ADUser -Filter {(Enabled -eq $False)}).count

Exportiere die Liste der deaktivierten Benutzer in eine Datei C:\temp\DisabledUsers.csv, um sie bspw. in Excel weiter bearbeiten zu können.

(Der Ordner „C:\temp“ muss vorher natürlich erstellt werden)

Get-ADUser -Filter {(Enabled -eq $False)} -Properties Name, LastLogon | Export-CSV “C:\temp\DisabledUsers.csv” –NoTypeInformation

Exportiere die Liste der aktivierten Benutzer in eine Datei C:\temp\EnabledUsers.csv, um sie bspw. in Excel weiter bearbeiten zu können.

(Der Ordner „C:\temp“ muss vorher natürlich erstellt werden)

Get-ADUser -Filter {(Enabled -eq $True)} -Properties Name, LastLogon | Export-CSV “C:\temp\EnabledUsers.csv” –NoTypeInformation

Zeige die Mitglieder der Gruppe „Domain Admins“ oder wie hier, auf einem deutschen DC, die Mitglieder der Gruppe „Domänen-Admins“ an:

Get-ADGroupmember 'Domänen-Admins' | Sort-Object name | select name,samaccountname

Auf die Schnelle die Passwort Richtlinien im AD anzeigen lassen:

Get-ADDomain | get-adobject -properties * | select *pwd*

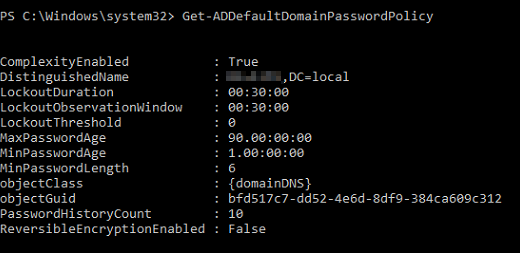

In diesem Zusammenhang gleich noch die Standard Passwort Richtlinie:

Get-ADDefaultDomainPasswordPolicy

Zeige die Verteilung der FSMO Rollen im AD an (ja, kann man auch gleich in der PowerShell machen):

netdom query fsmo

Zeige den Status der AD Replikation an (natürlich nur sinnvoll, wenn es mehrere DC’s gibt):

repadmin /replsum

Jetzt den Zustand der DC’s checken. Die Tests sollten idealerweise alle als „bestanden“ gekennzeichnet sein (SERVERNAME mit dem Namen des gewünschten DC’s ersetzen).

dcdiag /s:SERVERNAME