Konfiguration der Exchange Konnektoren

<<< Step 4 – Autodiscover konfigurieren | Übersicht Action Plan | Client Access konfigurieren >>>

Um den Mailflow auf und vom neuen Server sicherzustellen, müssen die Sende- und Empfangskonnektoren des neuen Servers an den bestehenden Server angepasst werden.

Die Sendekonnektoren sind immer im Active Directory gespeichert, somit für die gesamte Organisation zu konfigurieren. Hier werden lediglich Exchange Server (mit Hub Transport Rolle) hinzugefügt oder entfernt.

Die Empfangskonnektoren hingegen sind pro Server zu konfigurieren.

Bei den Empfangskonnektoren, bei welchen eine große Anzahl von Remote IP’s hinterlegt wurden, kann das schnell aufwändig werden, speziell wenn mehrere Mailbox Server installiert werden. Aber auch für die konsistente Konfiguration ist eine „Automatisierung“ dieses Vorgangs vorzuziehen. Dazu verwende ich im Regelfall das hier als Download verfügbare PowerShell-Script, mit dem ich die Konnektoren quasi von einem Mailbox Server auf einen anderen „kopieren“ kann.

[wpdm_package id=’377′]

Die Konfiguration führe ich nahezu volständig via PowerShell durch. Aber auch die Kollegen der visuellen Oberfläche kommen hier (fast) komplett an ihr Ziel.

Die Screenshots und Shell Befehle sind aus Datenschutzgründen teilweise anonymisiert.

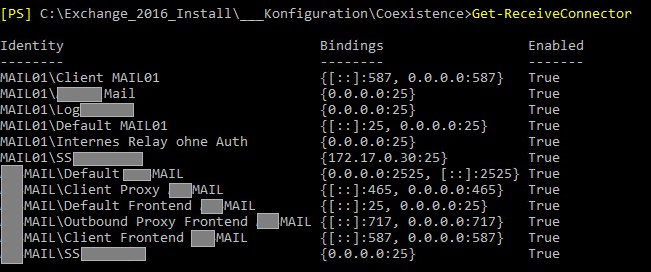

- Zunächst die Anzeige der vorhandenen Konnektoren mit

Get-ReceiveConnector

- Jetzt suchen wir uns alle Konnektoren aus, die wir „umziehen“ wollen oder müssen. In meinem Beispiel den Connector MAIL01\Internes Relay ohne Auth

- das o.g. Script habe ich bereits lokal auf den Exchange 2016 Server kopiert und mich via PowerShell zum Speicherort navigiert. Gemäß der Synopsis des Scripts, verwende ich zum Umzug folgenden Befehl:

.\Copy-ReceiveConnector.ps1 -SourceServer MAIL01 -ConnectorName "Internes Relay ohne Auth" -TargetServer XXXMAIL -MoveToFrontend -ResetBindings -DomainController XXXDC01.CONTOSO.COM

- Diesen Vorgang für alle betreffenden Konnektoren wiederholen

- Es gibt natürlich manuelle Nacharbeiten, die hier zu erledigen sind:

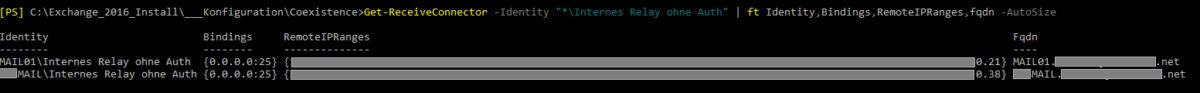

- Zunächst vergleiche ich dazu immer beide Konnektoren auf die wichtigsten Eigenschaften miteinander:

Get-ReceiveConnector -Identity "*\Internes Relay ohne Auth" | ft Identity,Bindings,RemoteIPRanges,fqdn -AutoSize

- ggfs. Bindings (lokale IP, an welcher der Konnektor lauscht) anpassen, denn der Parameter -ResetBindings entfernt die IP Bindung des importierten Konnektors.

Ein einfachesSet-ReceiveConnector -Identity "XXXMAIL\Internes Relay ohne Auth" -Bindings 0.0.0.0:25

lässt hier den Konnektor an allen lokalen IP’s „horchen“. 0.0.0.0 sollte hierbei natürlich an die konfigurierte IP (siehe Parameter „Bindings“ beim Vergleich der Konnektoren oben) des bestehenden Konnektors angepasst werden. Im Beispiel hier war das nicht nötig.

- Den Konnektor FQDN anpassen. Der FQDN ist der Name (Banner), mit welchem sich der Konnektor bei einem „HELO oder EHLO“ via SMTP meldet. Speziell bei entsprechend konfigurierten Sendeservern, muss dieser Name mit dem „Reverse Lookup“ Eintrag des Providers übereinstimmen. Mehr dazu auch im Beitrag Exchange Server – Zertifikate

Auch dies geht via PowerShell mit einem einfachenSet-ReceiveConnector -Identity "XXXMAIL\Internes Relay ohne Auth" -FQDN "mailserver.contoso.com"

- Selten gebraucht und nur der Vollständigkeit halber, aber auch das (SMTP-)Banner kann an einem Konnektor angepasst werden. Mit einem

Set-ReceiveConnector -Identity "XXXMAIL\Internes Relay ohne Auth" -Banner "mailserver.contoso.com"

setze ich das Banner auf den o.g. Namen…

- Berechtigungen, speziell für anonymes Relaying setzen. Denn auch dieser Parameter kann nicht kopiert, sondern muss für das Objekt (in diesem Fall den Konnektor) neu gesetzt werden.

Das erledige ich auf einem englischen System mit einemGet-ReceiveConnector "Connector Name" | Add-ADPermission -User "NT AUTHORITY\ANONYMOUS LOGON" -ExtendedRights "Ms-Exch-SMTP-Accept-Any-Recipient"

auf einem deutschen Server mit

Get-ReceiveConnector "Connector Name" | Add-ADPermission –User "NT-AUTORITÄT\ANONYMOUS-Anmeldung" –ExtendedRights "ms-Exch-SMTP-Accept-Any-Recipient"

Erst nach diesem Befehl, darf wirklich jede IP, welche in den RemoteIPRanges erfasst ist, ohne jede Authentifizierung E-Mails über diesen Exchange Server versenden.

Also vorsichtig mit diesem Konnektor, schnell macht dieser den Exchange zum „Open Relay“!

- Zunächst vergleiche ich dazu immer beide Konnektoren auf die wichtigsten Eigenschaften miteinander:

[…] <<< Konfiguration der Konnektoren | Übersicht Action Plan | Zertifikate >>> […]