Werbefrei,

für immer!

Exchange Migration – Konfiguration der virtuellen Verzeichnisse

Konfiguration der virtuellen Verzeichnisse

<<< Konfiguration der Konnektoren | Übersicht Action Plan | Zertifikate >>>

Allgemeines

Vor der Konfiguration der virtuellen Verzeichnisse, sollte man das Thema DNS geklärt haben. Wie soll der interne Name des Exchange Service – also der Collaboration Plattform – lauten, unter welchem Namen ist bspw. der OWA Service oder der Mailservice (SMTP Server) zu erreichen? Hierbei ist zum Einen der interne, aber auch der externe Name zu definieren. Natürlich hat der Server selbst bereits einen Namen, allerdings kann es sich hier um eine Namenskonvention handeln, die nicht immer „sprechend“ ist oder aber gar um mehrere Exchange Server, die sich einen Namen „teilen“ müssen. Daher empfiehlt es sich, bereits bei der Integration nur eines Servers, einen leicht zu merkenden Namen zu wählen, um es auch den Benutzern zu erleichtern, sich diesen zu merken UND viel wichtiger, sollte ein weiteres System dazu kommen, kann sich hinter diesem Namen ein ganzes Cluster / CAS Array „verbergen“, ohne dass ich die Clients und Zertifikate hierzu erneut konfigurieren muss.

Auch das Anzeigen, Anpassen der virtuellen Verzeichnisse, also deren Namen und Authentifizierungseinstellungen kann via PowerShell oder auch in der grafischen Oberfläche erfolgen. Aus bereits genannten Gründen bevorzuge ich auch hier die Powershell, speziell 2 kleine Scripte.

Vorbereitungen

Um die Beispiele nachzuvollziehen, denn ich muss die Screenshots natürlich anonymisieren, lege ich Folgendes fest:

Der lokale Hostname des Exchange Servers 2016 lautet: MAILER

Der lokale Hostname des Exchange Servers 2010 lautet: MAIL01

Die lokale IP des Exchange Servers lautet: 172.17.0.32

Die interne Domain des Kunden heißt: contoso.net

Die öffentliche Domain des Kunden heißt: contoso.com

Die Exchange Services sollen von intern, wie auch von extern via mail.contoso.com erreichbar sein.

Der öffentliche Autodiscover Record lautet somit autodiscover.contoso.com.

Die Autodiscover Service Record (Bindung URL) lautet somit: https://mail.contoso.com/Autodiscover/autodiscover.xml

Den SMTP Service stellen wir – extern wie intern – unter mx.contoso.com zur Verfügung.

Diese Information werden wir gleich noch für das Beantragen der Zertifikate benötigen…

DNS

Zunächst lege ich im internen DNS (in Pinpoint DNS Zonen) den neuen DNS-Namen an:

mail.contoso.com

mx.contoso.com

Hier Step by Step das Erstellen der Pinpoint DNS Zone für mail.contoso.com…

Wenn man jetzt an einem internen System den Namen mail.contoso.com auflöst, liefert der interne DNS Server statt der öffentlichen IP, die lokale IP des Exchange Servers zurück. Das war das Ziel…

Konfiguration der virtuellen Verzeichnisse

Die Konfiguration der Namen nehme ich über ein kleines Script vor

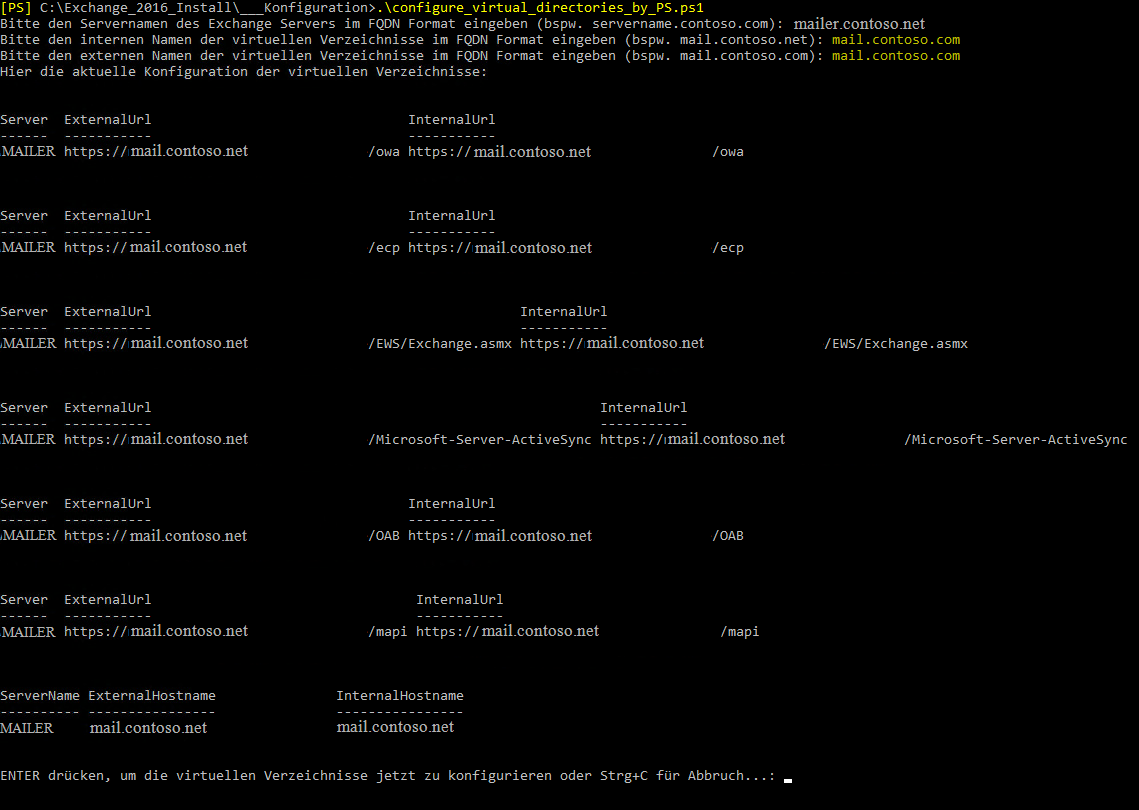

Teil 1 des Scripts, hier kann man noch einmal die aktuelle Konfiguration prüfen und wenn alles passt, mit ENTER die neue Konfig übernehmen. Gelb markiert die Festlegung der o.g. Parameter… (Namen anonymisiert…)

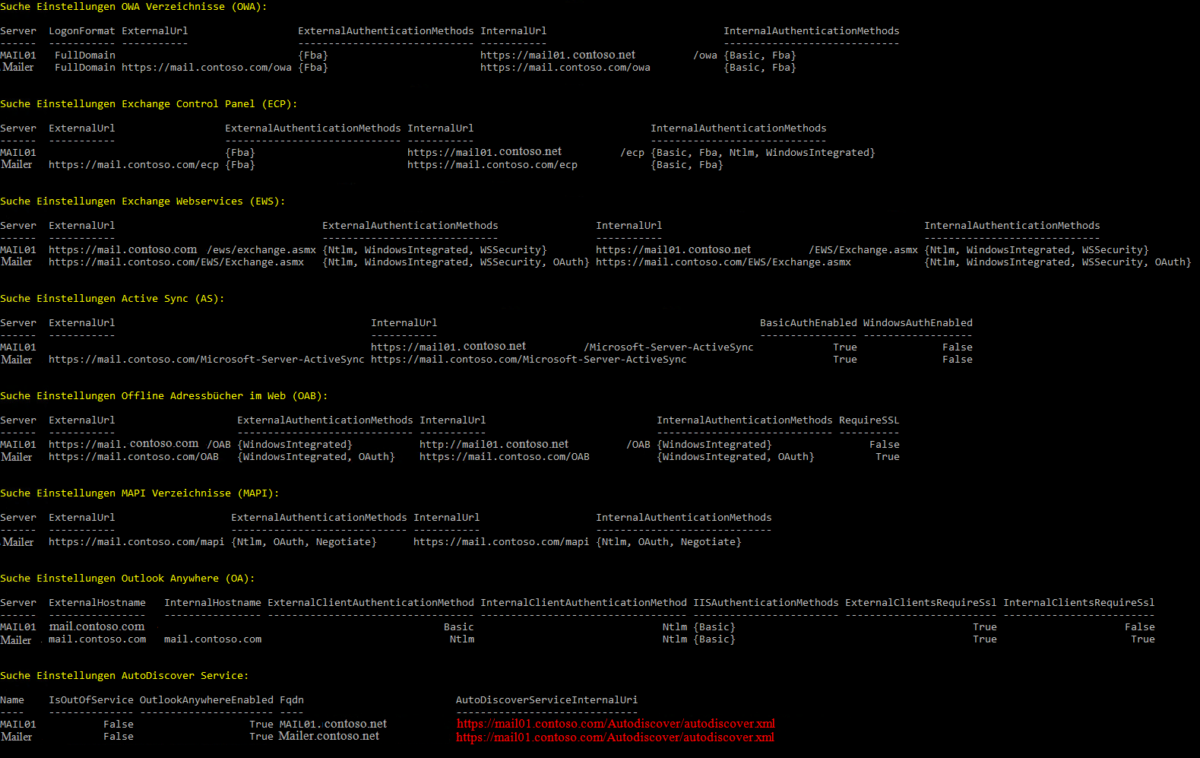

Teil 2 des Scripts mit anschließender Anzeige der Konfig der einzelnen URL’s…

Prüfung der virtuellen Verzeichnisse

Eine Übersicht über die aktuelle und vor allem die Konfiguration aller Mailserver, NACH der Umstellung:

Beispiel hier, Anzeige der Konfiguration NACH der Umstellung… (Rot markiert, die Umstellung der AuotDiscover URL ist noch nicht erfolgt!)

Jetzt kann man direkt prüfen, ob die URLs funktionieren, indem man bspw. die festgelegte URL für ECP testet…

https://mail.contoso.com/ecp

Fallstricke:

- Sollte ein Proxy im Einsatz sein, an die Ausnahme für die URL denken, sonst wird die Anfrage über den Proxy nach extern geschickt!

- Sollte die URL (noch) nicht funktionieren, via CMD und

C:\>iisreset

den IIS neu starten.

- Sollte es dann noch immer nicht gehen, bitte DNS Namen und deren korrekte Ausflösung prüfen.

[…] <<< Konfiguration Client Access | Übersicht Action Plan | Exchange Datenbanken >>> […]

[…] Vorherige Beitrag Exchange Migration – Konfiguration der virtuellen Verzeichnisse Nächste Beitrag Exchange Server – Zertifikate […]

[…] Exchange Migration – Konfiguration der virtuellen Verzeichnisse – Troublenet […]