Dieser Beitrag soll die wichtigsten Schritte grob umreißen, ein paar Tipps vermitteln und evtl. auch einen roten Faden an die Hand geben, besonders wenn es hektisch wird.Der Inhalt erhebt natürlich keinerlei Anspruch auf Vollständigkeit, denn je höher die Komplexität der Infrastruktur, desto umfangreicher auch die ToDo’s.

Eins vorweg:

Ein betroffenes System neu zu starten oder herunterzufahren, kann u.U. kontraproduktiv sein, denn die einzigen Spuren des Angriffs könnten im flüchtigen RAM liegen! Also Systeme durchaus laufen lassen, aber die Netzwerkverbindung(en) sofort trennen! Ohne Netzwerkverbindung ist das System zunächst isoliert und eine Kompromittierung des lokalen Systems ist in dieser Phase sowieso nicht mehr zu verhindern, auch nicht mit einem Neustart.

Eindämmungsphase

Die folgenden Maßnahmen sollen verhindern, dass weitere Schädlinge und Angreifer eine offene Tür vorfinden oder der Schädling sich weiter verbreiten und so weitere Systeme kompromittieren kann.

-

- Das gesamte Netzwerk/die Netze sofort vom und zum Internet trennen! (sämtliche Firewall Policies deaktivieren, WLAN abschalten, etc.)

- Remote Zugriffe (IPSEC, SSL-VPN) sofort blockieren und abstellen

- Netzwerk-Verbindung(en) der Client-Geräte trennen (bei Remote Workern sollte das im letzten Schritt automatisch erfolgt sein.

Alle Geräte gelten – mindestens bis die Ursache und der Einstiegspunkt klar sind – als kompromittiert und sind nicht mehr am lokalen Netzwerk anzuschließen!

Analysephase

Jetzt gilt es festzustellen, wie groß der Impact genau ist…

- Genauen Umfang des Schadens sondieren

- Wurden Dateien verschlüsselt?

- Ist das AD Kompromittiert?

- Sind Mailserver Datenbanken, Mailboxen betroffen?

- Ist evtl. eine Terminalserver Farm im Einsatz?

- Wo liegen die Benutzerprofile?

- Welche Informationen können wir einsammeln, bzw. werden wir brauchen?

- Zeitstempel und generelle zeitliche Abläufe des Ereignisses?

- Monitoring Systeme?

- Logfiles Firewall?

- Logfiles Server?

- Logfiles Clients?

- Aussagen der Mitarbeiter/Benutzer/Dienstleister/Partner/Kunden?

Kommunikationsphase

- Geschäftsleitung über den Vorfall informieren und abstimmen, inwieweit die Benutzer informiert werden können. (Telefon, vor Ort Meeting)

- Polizei informieren und Anzeige erstatten

- Vorfall beim zuständigen Landesamt für Datenschutz melden (für Bayern bspw. hier)

- Spätestens jetzt sollte das erste Meeting, also eine erste größere Abstimmung, mit allen Beteiligten, über die ersten 3 Phasen erfolgen und sämtliche Folgeschritte hängen nun vom Ergebnis der ersten 3 Phasen ab.

Auswertungsphase

- Umfang des Impact auswerten

- Beschluss der nächsten Schritte und Priorisierung der notwendigen Dienste

- Abstimmung zu möglichen Lösungen, entsprechend der Prio Liste

- Definition der Zuständigkeiten und Abstimmung über die nächsten Schritte und vor allem darüber, was, wann, wie evtl. parallel abgearbeitet werden kann/sollte

Wiederherstellungsphase

In dieser Phase greifen evtl. vorhandene Disaster Recovery Konzepte, um möglichst schnell, mit möglichst wenig Datenverlust die Handlungsfähigkeit des Unternehmens wiederherzustellen.

Aufarbeitungsphase

In dieser Phase muss der gesamte Vorgang aufgearbeitet werden. Die Kernfrage lautet hier immer:

Wie können wir uns künftig besser vor solchen Ereignissen schützen?

Man sollte sich nicht der Illusion hingeben oder gar kommunizieren, dass man Ereignisse dieser Art gänzlich vermeiden kann.

Ursachenforschung

Was waren im aktuellen Fall die Ursachen?

-

- Uralte Systeme, ohne jedes Update

- Exposed Webserver (Exchange), ohne Reverse Proxy und/oder Pre Authentication!

- Mieser, oder besser KEIN wirklicher AntiSpam/AntiMalware Schutz

- Schlecht überwachte und gewartete Endpoint Security Lösung

- Keinerlei vorhandene Disaster Recovery Konzepte oder vorbereitete IT Mitarbeiter

- Keinerlei Sensibilisierung der Mitarbeiter für aktuelle Bedrohungslagen

Ich beende die Liste an der Stelle, sie könnte durchaus noch einiges länger sein!

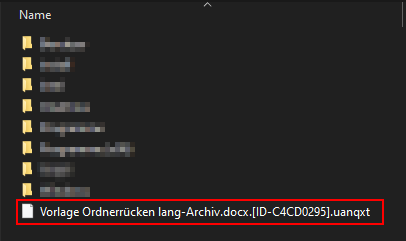

Das waren übrigens die Spuren der „Erpresser“: