Werbefrei,

für immer!

Fortigate IPSec Tunnel to a specific VDOM

Eine IPSec Verbindung mit einer Fortigate ohne VDOM Konfiguration ist relativ einfach. Sind aber VDOMs aktiviert und es soll ein Tunnel zwischen einem Remote Standort und einer VDOM hergestellt werden, die keinen direkten Internet Uplink hat, wird die Konfiguration etwas komplexer.

Die Ausgangssituation

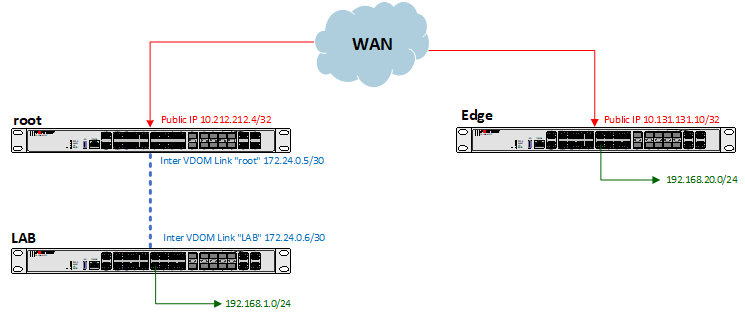

Es existiert im Beispiel eine VDOM „root“ und eine VDOM „LAB“. Von der VDOM „LAB“ soll nun ein Tunnel zu einem Remote Standort „Edge“ hergestellt werden. Der Edge Standort verfügt über eine feste öffentliche IP, der Internet Anschluss der VDOM „root“ ebenfalls. Ziel soll es sein, die Netze 192.168.1.0/24 (LAN LAB) und 192.168.20.0/24 (LAN EGDE) via IPSeec Tunnel miteinander zu verbinden. Die anderen IP’s dienen der Orientierung im Beispiel und müssen auf die eigenen Gegebenheiten angepasst werden.

Führe nun folgende Schritte, in dieser Chronologie durch, um die Netze „LAB LAN“ und „EDGE LAN“ miteinander zu verbinden:

- Erstelle einen VDOM Link zwischen der VDOM „root“ und der VDOM „LAB“ namens „root-LAB“.

- Erstelle in der VDOM „root“ eine VIP, bei welcher die interne IP 172.24.0.6 lautet. Aktiviere Port Forwarding für UDP 500.

- Erstelle in der VDOM „root“ eine VIP, bei welcher die interne IP 172.24.0.6 lautet. Aktiviere Port Forwarding für UDP 4500.

- Erstelle in der VDOM „root“ eine VIP Gruppe „IKE-LAB“ und füge die eben erstellten VIPs als Member hinzu.

- Erstelle in der VDOM „root“ eine Policy, welche eingehenden Traffic von der öffentlichen IP auf die VIP Gruppe „IKE-LAB“ zulässt. Schränke den Zugriff auf den Service IKE ein.

- Erstelle in der VDOM „root“ eine Policy, welche der IP 172.24.0.6/30 (VDOM Link IP „LAB“) Zugriff auf die öffentliche IP 10.131.131.10 und den Service IKE gewährt.

- Erstelle in der VDOM „LAB“ einen IPSec Tunnel „LAB-EDGE“, gib die öffentliche IP der Edge Site (10.131.131.10) als Gateway an und wähle den VDOM Link „root-LAB“ als Interface.

- Erstelle in der VDOM „LAB“ eine statische Route mit dem Interface „LAB-EDGE“ und dem Zielnetz 192.168.20.0/24.

- Erstelle in der VDOM „LAB“ eine Policy für die Verbindung zwischen „LAN EGDE“ und „LAN LAB“.

- Konfiguriere nun das IPSec Gateway an der Site „EDGE“. Wähle die IP 10.212.212.4 als Gateway und erstelle eine Route, sowie eine Policy zum Netz „LAN LAB“.

- Teste den Zugriff von „EDGE LAN“ nach „LAB-LAN“ und vice versa.

[…] Ich gehe in diesem Beitrag davon aus, dass sämtliche Eckdaten (IKE Version, Encryption, Authentication, Phase 2 Proposals, Key Lifetimes, PSK) zum IPSec Tunnel ausgetauscht, konfiguriert und dokumentiert wurden. Hier gehe ich nicht weiter auf die Details ein, denn der Fokus dieses Beitrags liegt auf der reinen IP Konfiguration. Diese Konfiguration funktioniert übrigens auch, wenn ein Tunnel zu einer speziellen VDOM hergestellt werden muss. […]